پمپ ها به ماشین هایی اطلاق می شود که از آنها برای جابجایی سیالات تراکم ناپذیر استفاده می شود. برای این منظور در پمپ ها انرژی جنبشی که از منابع دیگری نظیر الکتروموتورها، ماشین های احتراق داخلی، توربین ها و... تامین گردیده است، به انرژی پتانسیل (فشار) تبدیل می گردد. بنابراین به بیان کامل تر، می توان پمپ را ماشینی دانست که موجب افزایش انرژی یا ارتفاع (Head) سیال گردیده تا سیال بتواند با غلبه بر تلفات انرژی در سیستم، به نقاطی مرتفع تر و یا مخازنی با فشار بیشتر منتقل گردد. امروزه بعد از الکتروموتورها، پمپ ها متداول ترین ماشین در صنایع بوده و لذا انتخاب صحیح آنها نقش بسزایی در عملکرد واحدهای صنعتی و کشاورزی دارد...

جزوه طراحی، سرویس و نگهداری پمپ های جابجایی مثبت، مشتمل بر 148 صفحه، با فرمت pdf، به زبان فارسی، همراه با تصاویر، جداول، روابط مهم و فرمول های کاربردی، به ترتیب زیر گردآوری شده است:

- مقدمه

- حوزه عملکرد پمپ ها

- مفاهیم پایه

- حالات مواد در طبیعت

- تعریف سیال

- انواع سیال

- خواص مایعات

- فشار (Pressure)

- توان (Power)

- درجه حرارت و دما (Temperature)

- دبی جریان (Flow Rate)

- گرانروی یا لزجت (Viscosity)

- قانون لزجت نیوتن

- لزجت سینماتیک

- انواع پمپ ها

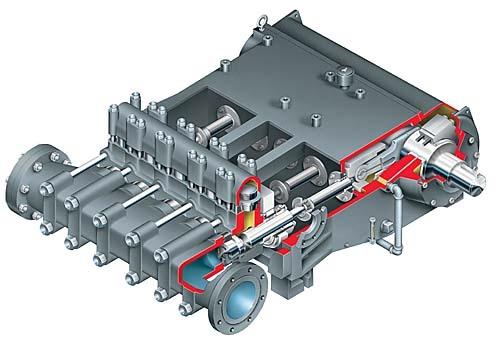

- پمپ های جابجایی مثبت

- موارد استفاده پمپ های جابجایی مثبت

- انواع پمپ های جابجایی مثبت

- پمپ تناوبی (Reciprocating Pump)

- پمپ های رفت و برگشتی

- پمپ دیافراگمی

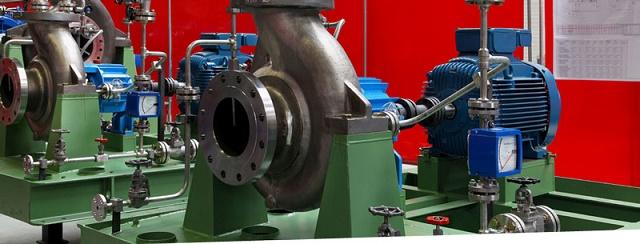

- پمپ های دورانی (Rotary Pump)

- پمپ دنده ای (Gear Pump)

- جنس اجزاء پمپ

- پمپ های حلزونی یا پیچی (Screw Pump)

- پمپ تیغه ای یا پره ای (Vane Pump)

- پمپ گوشواره ای (Lobe Pump)

- ویژگی های پمپ دوار

جهت خرید جزوه طراحی، سرویس و نگهداری پمپ های جابجایی مثبت، به مبلغ فقط 3000 تومان و دانلود آن بر لینک پرداخت و دانلود در پنجره زیر کلیک نمایید.

!!لطفا قبل از خرید از فرشگاه اینترنتی کتیا طراح برتر قیمت محصولات ما را با سایر محصولات مشابه و فروشگاه ها مقایسه نمایید!!

!!!تخفیف ویژه برای کاربران ویژه!!!

با خرید حداقل 20000 (بیست هزارتومان) از محصولات فروشگاه اینترنتی کتیا طراح برتر برای شما کد تخفیف ارسال خواهد شد. با داشتن این کد از این پس می توانید سایر محصولات فروشگاه را با 20% تخفیف خریداری نمایید. کافی است پس از انجام 20000 تومان خرید موفق عبارت درخواست کد تخفیف، شماره همراه و ایمیلی که موقع خرید ثبت نمودید را به ایمیل فروشگاه (catia2015.sellfile@gmail.com) ارسال نمایید. همکاران ما پس از بررسی درخواست، کد تخفیف را به ایمیل شما ارسال خواهند نمود.

جزوه طراحی، سرویس و نگهداری پمپ های جابجایی مثبت